作者:Lisa & 23pds 編輯:Sherry原標題:近 1 億美元被銷毀:伊朗交易所 Nobitex 被盜事件梳理**背景**2025 年 6 月 18 日,鏈上偵探 ZachXBT 披露,伊朗最大的加密交易平台 Nobitex 疑似遭遇黑客攻擊,涉及多條公鏈的大額資產異常轉移。()慢霧(SlowMist) 進一步確認,事件中受影響資產涵蓋 TRON、EVM 及 BTC 網路,初步估算損失約爲 8,170 萬美元。()Nobitex 也發布公告確認,部分基礎設施和熱錢包確實遭遇未授權訪問,但強調用戶資金安全無虞。()值得注意的是,攻擊者不僅轉移了資金,還主動將大量資產轉入特制銷毀地址,被“燒毀”的資產價值近 1 億美元。()**時間線梳理**6 月 18 日* ZachXBT 披露伊朗加密交易所 Nobitex 疑似遭遇黑客攻擊,在 TRON 鏈上發生大量可疑出金交易。慢霧(SlowMist) 進一步確認攻擊涉及多條鏈,初步估算損失約爲 8,170 萬美元。* Nobitex 表示,技術團隊檢測到部分基礎設施與熱錢包遭到非法訪問,已立即切斷外部接口並啓動調查。絕大多數資產存儲在冷錢包中未受影響,此次入侵僅限於其用於日常流動性的部分熱錢包。* 黑客組織 Predatory Sparrow (Gonjeshke Darande) 宣稱對此次攻擊負責,並宣告將在 24 小時內公布 Nobitex 原始碼和內部數據。()6 月 19 日* Nobitex 發布第四號聲明,表示平台已徹底封鎖服務器外部訪問路徑,熱錢包轉帳系“安全團隊爲保障資金所做的主動遷移”。同時,官方確認被盜資產被轉移到一些由任意字符組成的非標準地址的錢包中,這些錢包被用來銷毀用戶資產,總計約 1 億美元。* 黑客組織 Predatory Sparrow (Gonjeshke Darande) 宣稱已燒毀價值約 9,000 萬美元的加密資產,並稱其爲“制裁規避工具”。* 黑客組織 Predatory Sparrow (Gonjeshke Darande) 公開 Nobitex 原始碼。()**源碼信息**根據攻擊者放出來的源碼信息,得到文件夾信息如下:具體來說,涉及下列內容:Nobitex 的核心系統主要採用 Python 編寫,並使用 K8s 進行部署與管理。結合已知信息,我們猜測攻擊者可能是突破了運維邊界,從而進入內網,此處暫不展開分析。**MistTrack 分析**攻擊者使用了多個看似合法、實則不可控的“銷毀地址”接收資產,這些地址多數符合鏈上地址格式校驗規則,能夠成功接收資產,但一旦資金轉入,即等於永久銷毀,同時,這些地址還帶有情緒性、挑釁性詞匯,具有攻擊意味。攻擊者使用的部分“銷毀地址”如下:* TKFuckiRGCTerroristsNoBiTEXy2r7mNX* 0xffFFfFFffFFffFfFffFFfFfFfFFFFfFfFFFFDead* 1FuckiRGCTerroristsNoBiTEXXXaAovLX* DFuckiRGCTerroristsNoBiTEXXXWLW65t* FuckiRGCTerroristsNoBiTEXXXXXXXXXXXXXXXXXXX* UQABFuckIRGCTerroristsNOBITEX1111111111111111\_jT* one19fuckterr0rfuckterr0rfuckterr0rxn7kj7u* rFuckiRGCTerroristsNoBiTEXypBrmUM我們使用鏈上反洗錢與追蹤工具 MistTrack 進行分析,Nobitex 的損失不完全統計如下:根據 MistTrack 分析,攻擊者在 TRON 上完成了 110,641 筆 USDT 交易和 2,889 筆 TRX 交易 :攻擊者盜取的 EVM 鏈主要包括 BSC、Ethereum、Arbitrum、Polygon 以及 Avalanche,除了每個生態的主流幣種,還包含 UNI、LINK、SHIB 等多種代幣。在 Bitcoin 上,攻擊者總共盜取 18.4716 BTC,約 2,086 筆交易。在 Dogechain 上,攻擊者總共盜取 39,409,954.5439 DOGE,約 34,081 筆交易。在 Solana 上,攻擊者盜取 SOL、WIF 和 RENDER:在 TON、Harmony、Ripple 上,攻擊者分別盜取 3,374.4 TON、35,098,851.74 ONE 和 373,852.87 XRP:MistTrack 已將相關地址加入惡意地址庫,並將持續關注相關鏈上動向。結語Nobitex 事件再次提醒行業:安全是一個整體,平台需進一步強化安全防護,採用更先進的防御機制,特別是對於使用熱錢包進行日常運營的平台而言,慢霧(SlowMist) 建議:* 嚴格隔離冷熱錢包權限與訪問路徑,定期審計熱錢包調用權限;* 採用鏈上實時監控系統(如 MistEye),及時獲取全面的威脅情報和動態安全監控;* 配合鏈上反洗錢系統(如 MistTrack),及時發現資金異常流向;* 加強應急響應機制,確保攻擊發生後能在黃金窗口內有效應對。事件後續仍在調查中,慢霧安全團隊將持續跟進並及時更新進展。

伊朗交易所 1 億美元資產異常銷毀事件梳理

作者:Lisa & 23pds

編輯:Sherry

原標題:近 1 億美元被銷毀:伊朗交易所 Nobitex 被盜事件梳理

背景

2025 年 6 月 18 日,鏈上偵探 ZachXBT 披露,伊朗最大的加密交易平台 Nobitex 疑似遭遇黑客攻擊,涉及多條公鏈的大額資產異常轉移。

()

慢霧(SlowMist) 進一步確認,事件中受影響資產涵蓋 TRON、EVM 及 BTC 網路,初步估算損失約爲 8,170 萬美元。

()

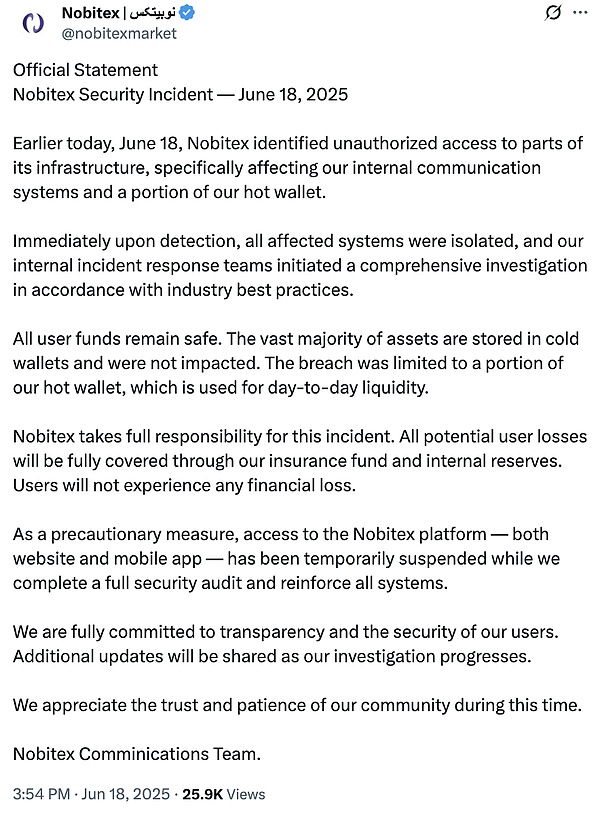

Nobitex 也發布公告確認,部分基礎設施和熱錢包確實遭遇未授權訪問,但強調用戶資金安全無虞。

()

值得注意的是,攻擊者不僅轉移了資金,還主動將大量資產轉入特制銷毀地址,被“燒毀”的資產價值近 1 億美元。

()

時間線梳理

6 月 18 日

()

6 月 19 日

()

源碼信息

根據攻擊者放出來的源碼信息,得到文件夾信息如下:

具體來說,涉及下列內容:

Nobitex 的核心系統主要採用 Python 編寫,並使用 K8s 進行部署與管理。結合已知信息,我們猜測攻擊者可能是突破了運維邊界,從而進入內網,此處暫不展開分析。

MistTrack 分析

攻擊者使用了多個看似合法、實則不可控的“銷毀地址”接收資產,這些地址多數符合鏈上地址格式校驗規則,能夠成功接收資產,但一旦資金轉入,即等於永久銷毀,同時,這些地址還帶有情緒性、挑釁性詞匯,具有攻擊意味。攻擊者使用的部分“銷毀地址”如下:

我們使用鏈上反洗錢與追蹤工具 MistTrack 進行分析,Nobitex 的損失不完全統計如下:

根據 MistTrack 分析,攻擊者在 TRON 上完成了 110,641 筆 USDT 交易和 2,889 筆 TRX 交易 :

攻擊者盜取的 EVM 鏈主要包括 BSC、Ethereum、Arbitrum、Polygon 以及 Avalanche,除了每個生態的主流幣種,還包含 UNI、LINK、SHIB 等多種代幣。

在 Bitcoin 上,攻擊者總共盜取 18.4716 BTC,約 2,086 筆交易。

在 Dogechain 上,攻擊者總共盜取 39,409,954.5439 DOGE,約 34,081 筆交易。

在 Solana 上,攻擊者盜取 SOL、WIF 和 RENDER:

在 TON、Harmony、Ripple 上,攻擊者分別盜取 3,374.4 TON、35,098,851.74 ONE 和 373,852.87 XRP:

MistTrack 已將相關地址加入惡意地址庫,並將持續關注相關鏈上動向。

結語

Nobitex 事件再次提醒行業:安全是一個整體,平台需進一步強化安全防護,採用更先進的防御機制,特別是對於使用熱錢包進行日常運營的平台而言,慢霧(SlowMist) 建議:

事件後續仍在調查中,慢霧安全團隊將持續跟進並及時更新進展。